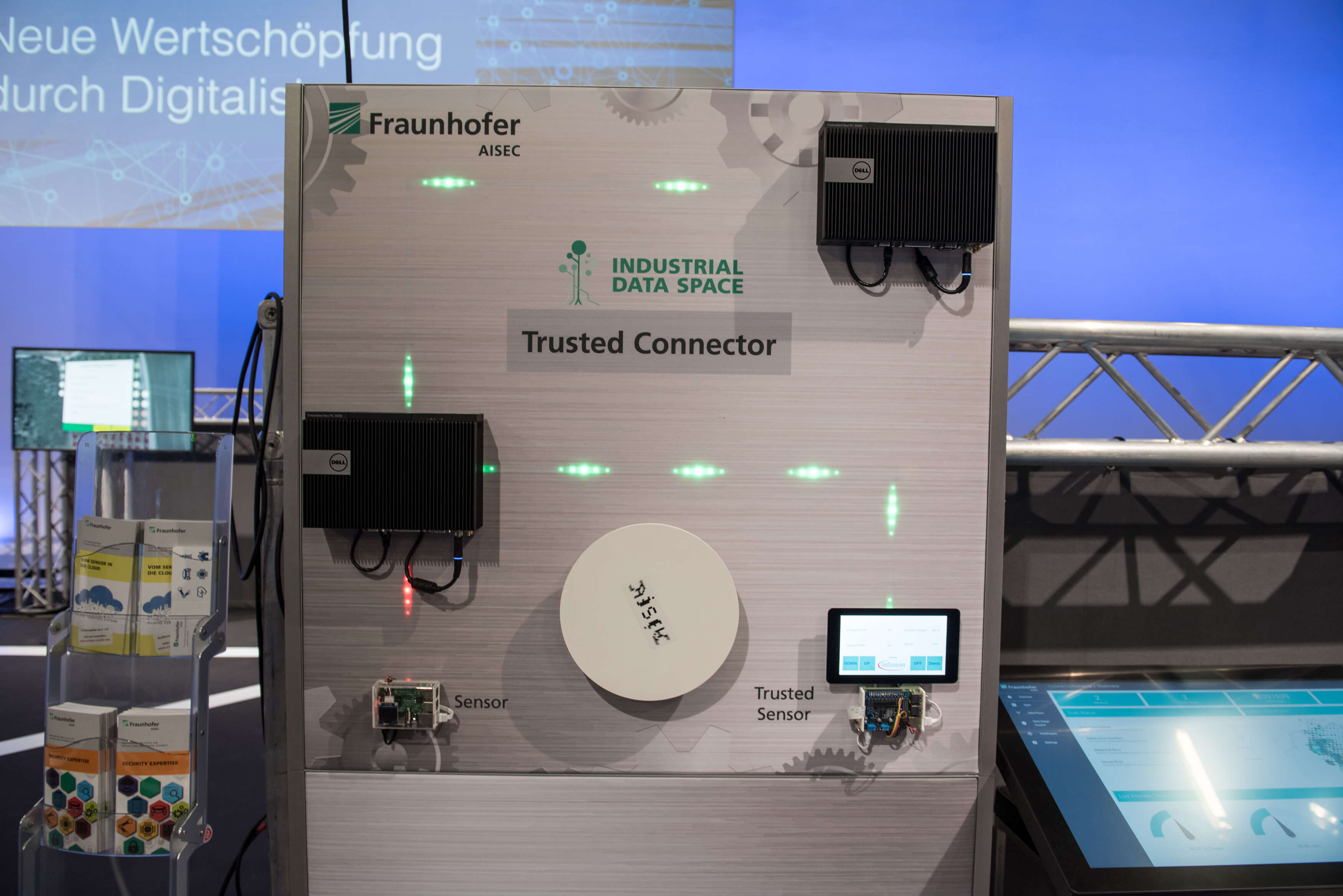

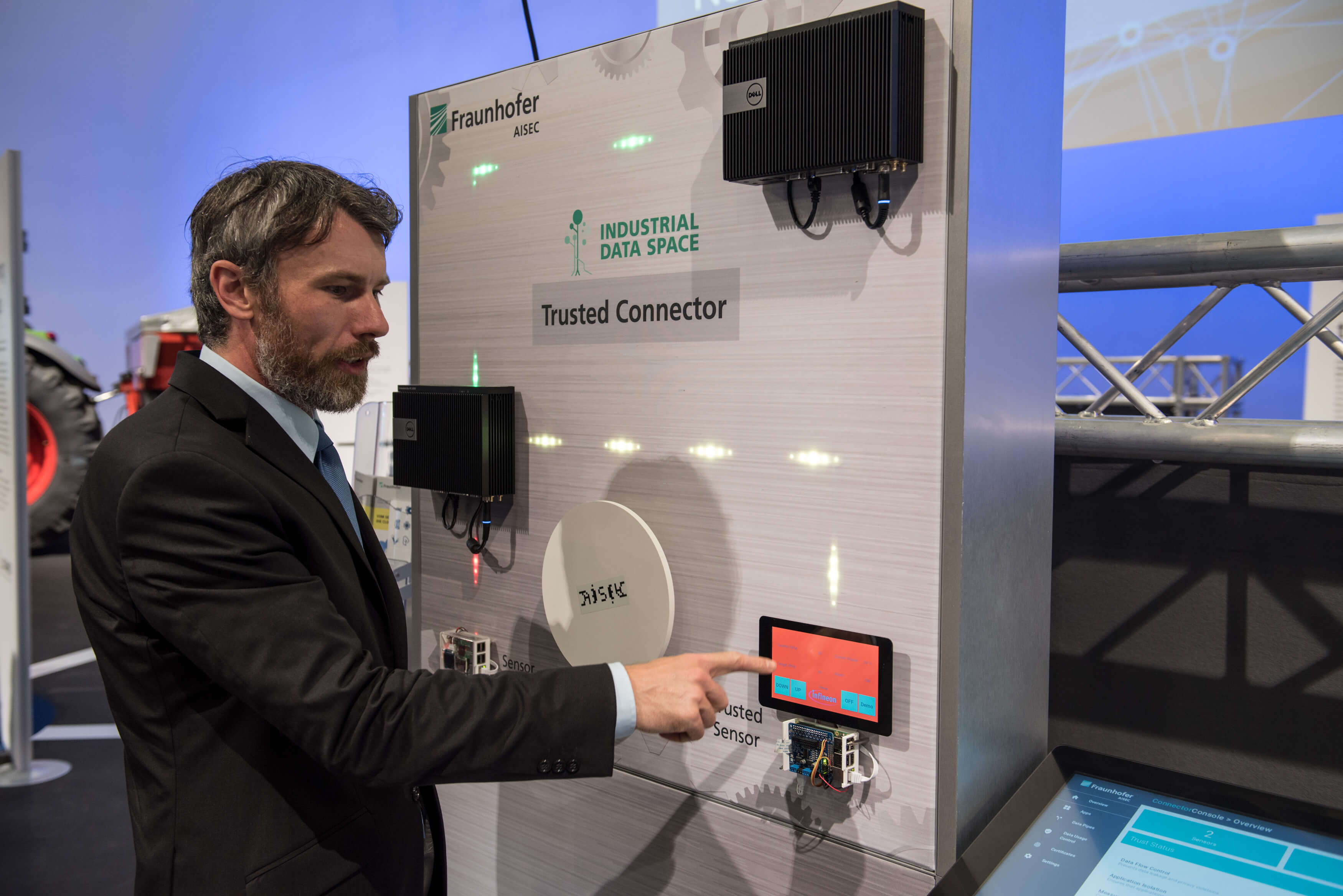

Trusted Connector

IoT-Geräte bilden die Grundlage für komplexe Anwendungen und Geschäftsprozesse, sind jedoch oft anfällig für Angriffe. Unsichere Konfigurationen und fehlende Kontrolle führen dazu, dass zahlreiche Geräte durch Schadsoftware manipuliert werden. Verwenden Unternehmen die Daten dieser Geräte weiterhin in ihren Prozessen, kann dies fatale Folgen haben. Komplexe Algorithmen und Geschäftsprozesse werden zu schützenswerten Gütern. Der am Fraunhofer AISEC entwickelte Trusted Connector sorgt für eine feingranulare Kontrolle der Datenströme.

Die Sicherheitsmechanismen des Trusted Connector

Eine sichere Ausführungsumgebung auf Basis von Containern ermöglicht eine strikte Isolation der laufenden Anwendungen. So werden Daten und die Software vor Verlust und unerwünschter Modifi kation geschützt. Eine Integritätsprüfung der Daten und installierten Anwendungen, in Verbindung mit einem hardwarebasierten Sicherheitsmodul (Trusted Platform Module – TPM), gewährleistet eine hohe Vertrauenswürdigkeit. Dies wird durch eine flexible Zugriffs- und Datenflusskontrolle ergänzt, die eine feingranulare Gestaltung der Datenflüsse innerhalb und außerhalb Ihres Unternehmens ermöglicht.

Nutzen für die Unternehmen

Der Trusted Connector schützt sensible Geschäftsprozesse vor Bedrohungen, die durch Vernetzung entstehen. Er stellt sicher, dass ausschließlich vertrauenswürdige Daten für kritische Entscheidungen herangezogen werden. Die Vorverarbeitung dieser Daten durch Anwendungen im Trusted Connector ermöglicht vertrauenswürdige Verarbeitungsketten im Unternehmen und über Unternehmensgrenzen hinaus.

Das bietet das Fraunhofer AISEC

- Wir integrieren den Trusted Connector in Ihre vorhandenen oder neuen Produkte

- Wir beraten Sie bei der Entwicklung von sicheren Geräten, Sensoren und Konnektoren

- Wir erstellen Konzepte für Datensouveränität in digitalen Geschäftsprozessen